內網防火牆

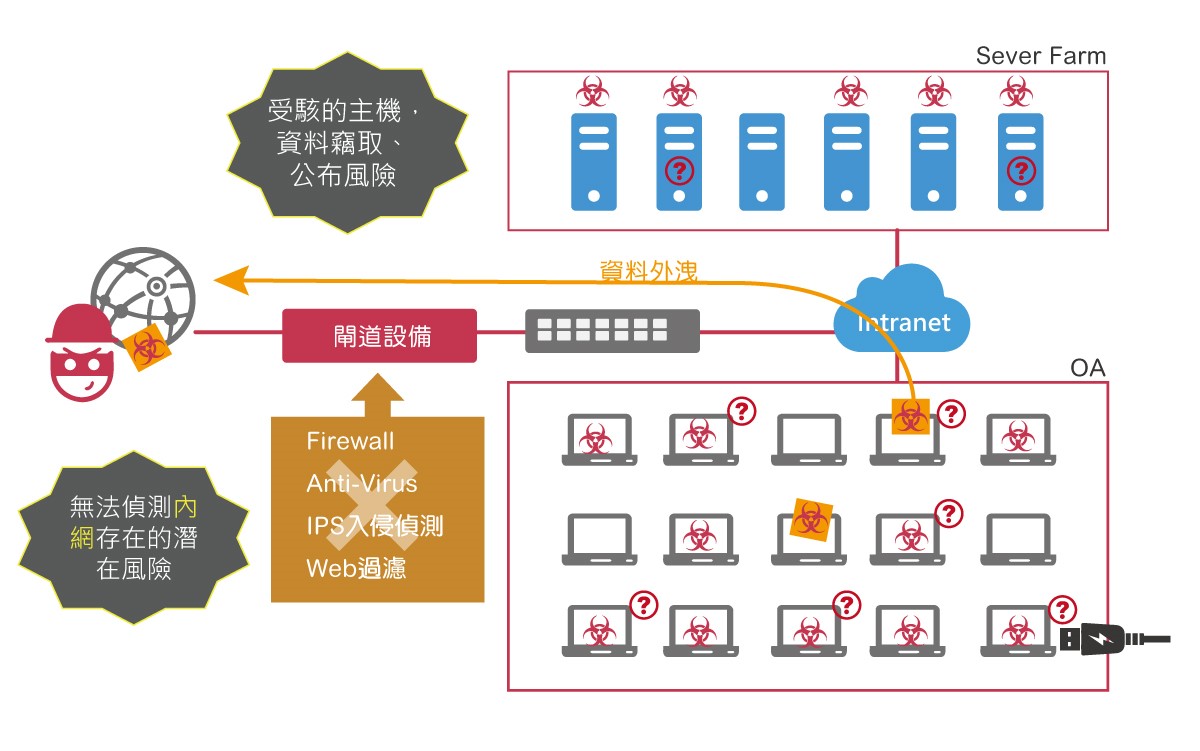

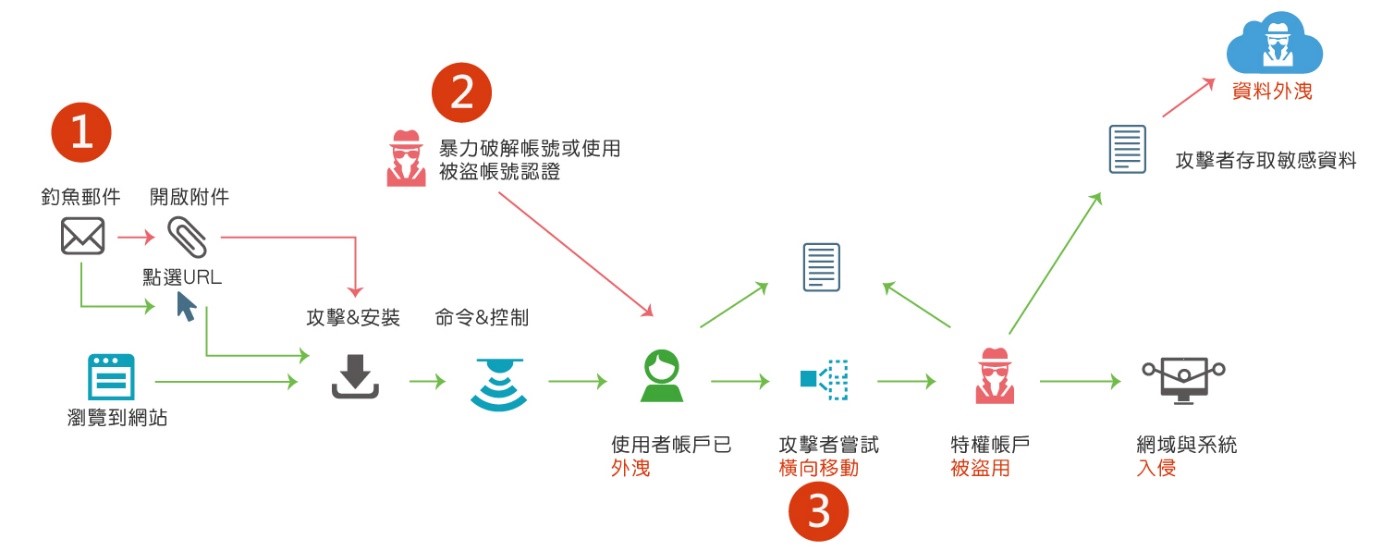

這幾年受到疫情影響,各方對於網路運用需求日益增長,於是駭客們有了更多機會針對各式議題製作釣魚信件或惡意網址,以此來獲取使用者帳密並入侵到組織內部網路後等待時機竊取機密資料。隨著網路資安事件激增,對外部入侵或安全防護日益重視,卻似乎沒有注意到來自於內部的網路攻擊正逐漸升溫,因此現在內網安全成了營運上最重要的話題。多數機關單位對於資安防護都有基本認知,也有相關防護建置,透過防火牆或UTM作為閘道端口防護,利用IPS入侵偵測、防毒(Anti-Virus)、垃圾郵件過濾(Anti-Spam)、Sandstorm等功能抵禦來自外部的攻擊。然而值得注意的是攻擊的戰場已經轉變,駭客的攻擊途徑除了從外部,來自內網的威脅也日趨漸增。

內網面臨的安全威脅

伺服器系統被植入惡意程式

駭客利用網頁應用程式或公開網路伺服器上的安全漏洞在伺服器上植入惡意程式,當瀏覽人數越多、網站流量越大時,其惡意程式散播的速度也越快。

網路資源濫用

當網路IP位址配發不受管制、流量使用無限制時,不僅員工在工作時間聊天、看股票、玩遊戲、下載影片、瀏覽色情網站等影響工作效率,也衝擊內部網路正常使用。

病毒蠕蟲入侵

蠕蟲病毒攻擊模式多樣化,如:在區域內網利用感染的USB、壓縮文件、網頁目錄傳播,引起病毒蠕蟲氾濫、資料受損、網路流量異常塞車等問題,當安全措施不足的機關單位受到強大衝擊卻無法找到災難源頭並採取有效的處置行為時,將會帶來營運上的重大損失。

內網未作區段(Segment)隔離

當員工使用未經授權的個人電子產品連接到公司網路或在少許限制下存取資料的工作站時,若駭客入侵並取得控制權後,便可輕易地找到內網中有利用價值的區塊,因為多數機關單位內網並不會做區段(Segment)的隔離,一旦被滲透,門戶幾乎暢通無阻。

使用者不遵守資安規範

用戶中常有使用者私自接無線路由器或利用個人4G/5G無線分享方式,讓原本不允許的設備裝置連網。這樣的方式為內網帶來巨大的潛在威脅,駭客可以很輕鬆繞過閘道防火牆並悄悄地入侵,不僅重要資料可能被竊取,內網也會受病毒傳播影響而癱瘓。

遠端連線風險

受到疫情的影響,遠距辦公漸成為辦公常態。若要讓員工在家辦公也能與在公司上班維持相同作業方式,最簡單的方式就是利用Windows內建的遠端桌面程式,或透過TeamViewer這類軟體進行作業,但在這樣的運作下,駭客很容易透過網路掃描,找到開放的網路埠,也能利用暴力破解、帳號填充方式滲透到內網。

內網安全需要「內網防火牆」

內網安全是網路架構最貼近使用者,但也是最缺乏防護的一環。從網路邊界來看,如果完全沒有任何防護措施,僅僅在網路閘道口放置資安設備,就像社區大樓守衛面對進進出出的人員,如果疏忽錯放一位有風險的人員入內,當他做了非法或惡意行為時,可能就會造成社區永久的傷害。

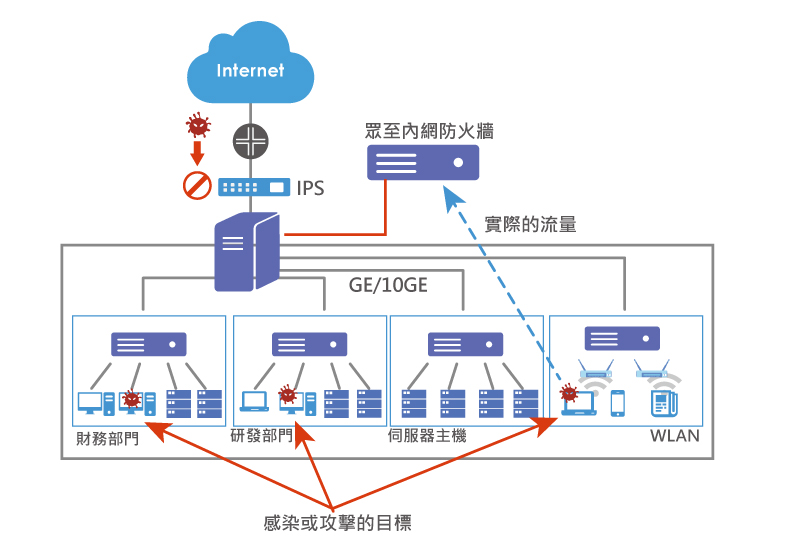

有鑑於越來越多資安事件發生原因來自於內部網路的脆弱區段,因此原本信賴的內網也必須改以Zero Trust(零信任)來處理。第一層閘道端口防火牆的部署已經不足,只能阻絕來自外部(Internet)的病毒或攻擊,卻無法有效的過濾或阻隔經行動裝置、訪客或隨著無線區域網路、VPN、IM應用程式及郵件使用下所造成的內部網路漏洞及威脅,因此必須重新架構網路,以第二層防護、區塊防護來強化內部不同區段、不同組織、不同部門之間惡意流量的傳播風險。

考量機關單位可能因為經費及效能考量可以採取局部性的建置,保護的對象以關鍵組織部門、重要主機群或內網區段為主,在此架構下管理者需思考:

- 如何快速隔離感染源:所有的流量傳遞是否都會經過檢查(例如:病毒、IPS、Sandstorm機制偵測)。

- 適當管理政策:在不影響既有的網路架構下,讓所有流量的封包檢測能更深入檢析。

- 當遭受攻擊時如何緊急應變:如何有效主動隔離攻擊來源,確保網路運作安全。

- 交換器、AP互補協防:利用威脅情報相互協防,可以在發現受感染的使用者前,先做好智能管理將受駭者先隔離。

- 降低效能影響:現有多數機關單位內網大多為高速乙太網路環境(GB)甚至是10GB骨幹,在提高內網安全同時,是否真的能不影響目前使用者傳輸速度。

- 在封閉網路環境下,如何確保特徵值(Signatures)也能隨時提供最新資料庫服務。